Qui est responsable de la gestion de votre informatique ? Selon la taille de votre entreprise, vous pouvez actuellement compter …

Troisiéme article de la série "Survivre" sur les menaces qui pèsent sur la continuité des activités, cet article porte sur …

Second article de la série "Survivre" sur les menaces qui pèsent sur la continuité des activités, cet article porte sur …

La connectivité Internet est en train de changer la façon dont nous faisons tous des affaires. Il nous permet de …

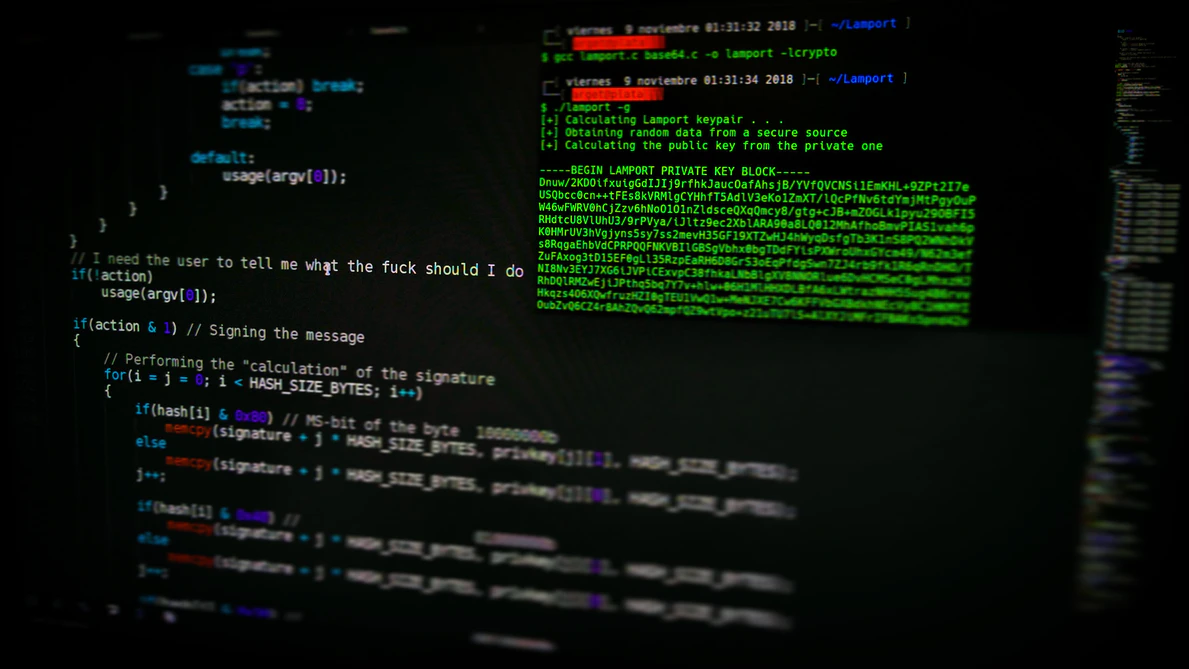

2019 a été une année charnière en matière de cybersécurité. L'authentification multifactorielle (MFA ou 2FA) est de plus en plus utilisée, …

La fin du soutien de Windows 7 – sans doute le système d’exploitation le plus populaire sur le marché – …