OneDrive, Teams ou Sharepoint ?

[…]

Aujourd’hui, plus aucune entreprise n’est à l’abri […]

Les petites et moyennes entreprises doivent faire […]

Comment mettre en place une politique de […]

Selon le rapport Hiscox 2023, les cyberattaques […]

Face à l’évolution de la technologie et […]

L’erreur humaine est la principale cause des […]

Pour rester compétitives, les PME doivent jongler […]

Avec l’accélération de la transformation numérique, les […]

Dans un monde où les données numériques […]

69 % des sociétés victimes de cyberattaques […]

Budgets limités, manque d’expertise, évolution rapide des […]

Le paysage de la cybersécurité en 2024 […]

Compromission des données dans le secteur de […]

La protection des données a parcouru un […]

Microsoft 365 Copilot marque une révolution dans […]

La sécurité informatique revêt une importance capitale, […]

Qu’est-ce qu’une Politique de Sécurité du Système […]

Dans un environnement professionnel numérique en constante […]

Le RGPD ou le Règlement Général sur […]

Réaliser un audit IT complet : système, réseau, […]

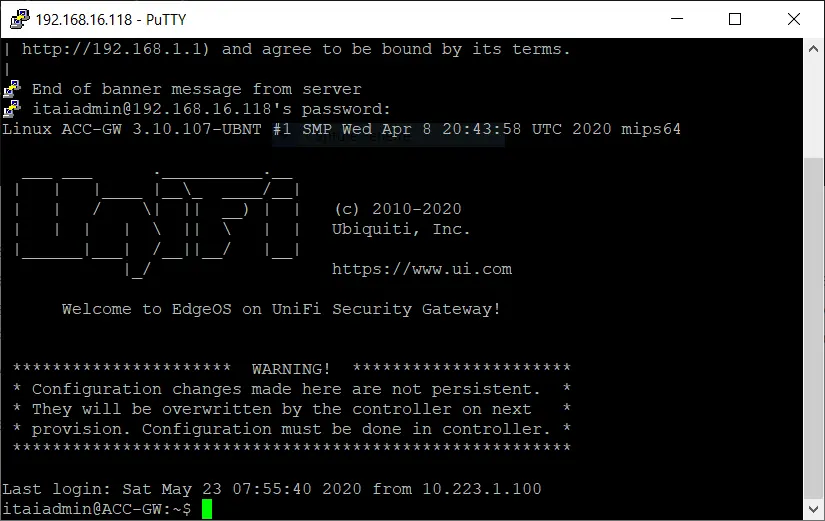

Réseau informatique en entreprise : mise en place […]

Informatique quantique, ordinateur quantique, qubit : que signifient ces […]

L’évolution de la technologie apporte beaucoup d’avantages […]

Devenue indispensable dans tous les secteurs d’activité, […]

Sécurité informatique en entreprise : pourquoi faire appel […]

Pourquoi un prestataire informatique externe est-il indispensable […]

Conformité RGPD : ce qu’il faut savoir en […]

Microsoft acquiert Fungible ! Microsoft acquiert Fungible !Fungible fait […]

Wasabi, la référence du Cloud Computing Wasabi […]

TrueFit renforce sa collaboration avec Google Cloud […]

L’Agence nationale de la sécurité des systèmes […]

Les cyberattaques sont actuellement bien rodées. Face […]

Les bons réflexes à avoir en 2023 […]

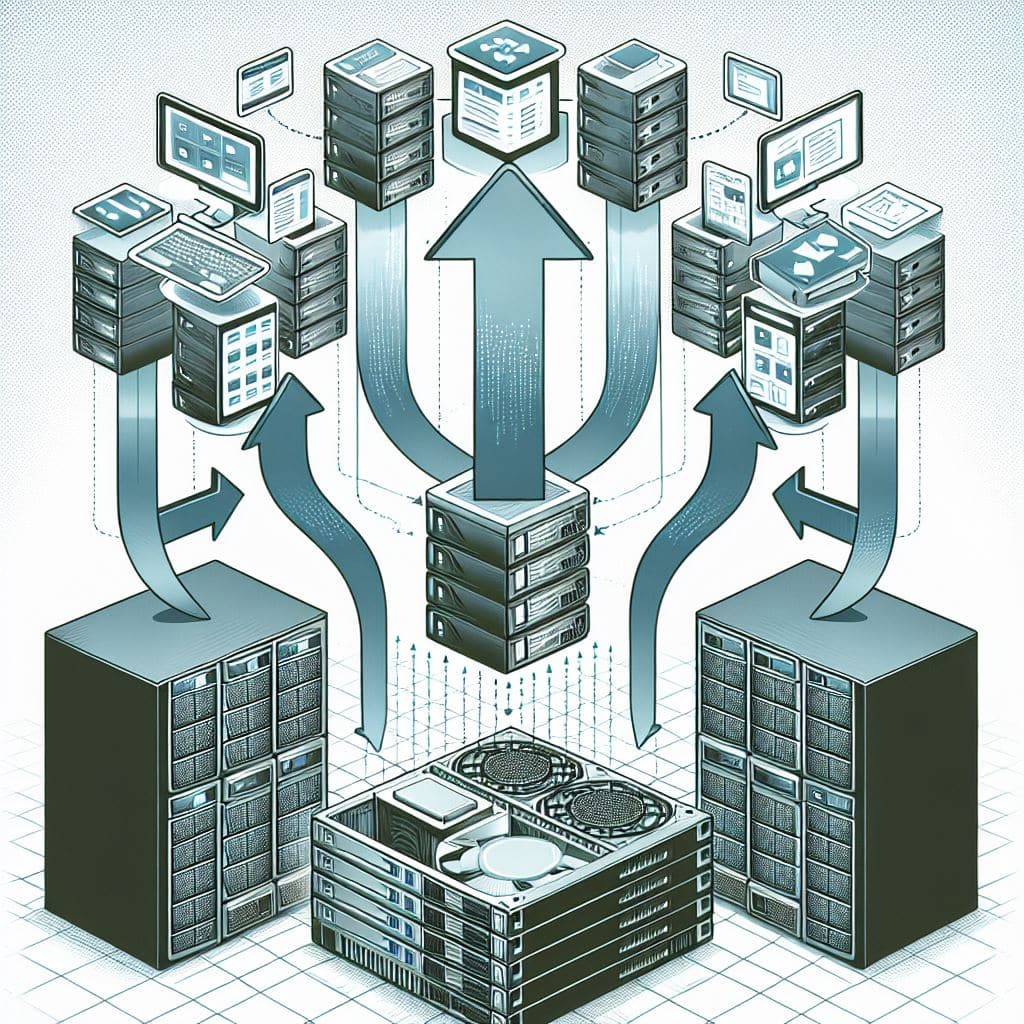

Grâce au développement des serveurs informatiques, il […]

Vous désirez auditionner votre sécurité informatique ? Surveillez […]

Services managés, MSP… Vous vous demandez ce […]

Quels sont les points à vérifier avant […]

En 2021, la plateforme gouvernementale Cybermalveillance.gouv.fr a […]

Faire appel à un prestataire externe pour […]

Les dépenses informatiques des entreprises dans le […]

De nombreuses entreprises françaises sont dans le […]

Les virus s’infiltrent dans vos périphériques et […]

GTR informatique : qu’est-ce que la garantie […]

Depuis les deux dernières années, le monde […]

Selon la base de données Statista, les […]

Vous êtes du genre à avoir des […]

La dernière étude IDG sur la cybercriminalité […]

Accentuées par le contexte sanitaire, les cyberattaques […]

Au sein des entreprises et des administrations, […]

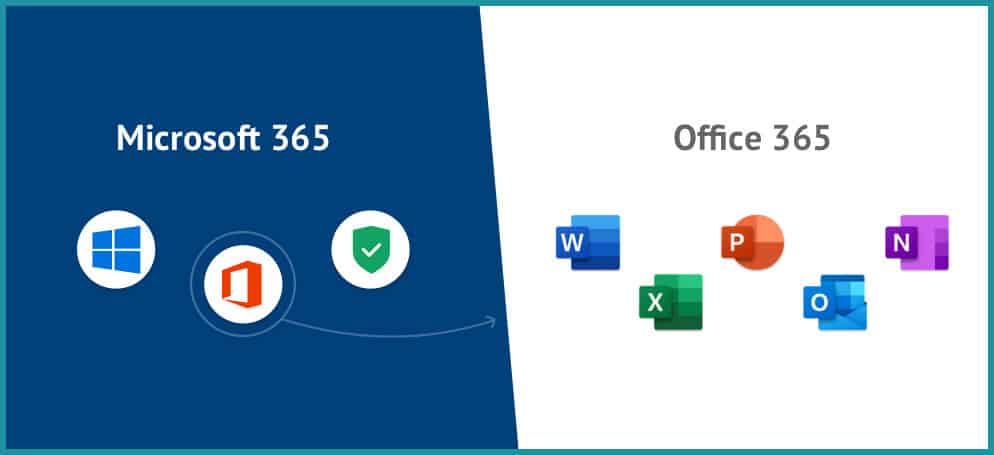

Les tarifs commerciaux du package Microsoft 365 […]

La puissance du web pour vos communications téléphoniques […]

Besoin d’examiner vos mécanismes de défense actuels […]

C’est indéniable, le numérique est désormais au […]

En un an, les menaces de logiciels […]

Vous subissez vous les ralentissements dans Outlook ? […]

À l’heure de l’explosion du digital, l’infrastructure […]

Vous souhaitez faire appel à Itaia comme […]

700 000 télétravailleurs supplémentaires, voici ce que […]

Une maison intelligente qui s’ouvre toute seule […]

À l’occasion de son premier anniversaire, ITAIA […]

Le plan de continuité des activités, aussi […]

Le COVID-19 a touché les entreprises du […]

La cybersécurité est un besoin énorme pour […]

Le mot “hackers” pourrait créer l’image d’un […]

La transformation numérique est sur toutes les […]

Le confinement imposé en raison de la […]

Cryptolocker, ransomware, rançongiel… Dans tous les cas, […]

Microsoft mettra fin au support étendu d’Office […]

Au fur et à mesure de l’augmentation […]

Chez Microsoft, avec Office 365, il semble […]

La technologie a joué un rôle majeur dans le maintien […]

Nous utilisons les routeurs, les commutateurs et […]

La gestion de parc informatique est un ensemble de pratiques […]

Dans toute autre circonstance, les entreprises qui […]

Indépendamment de l’épidémie actuelle de coronavirus, nous […]

En ce moment, votre plan de sauvegarde […]

Le coronavirus (COVID-19) commence à causer de […]

Une épidémie mondiale à l’horizon ? Au […]

Chaque jour apporte son lot d’informations sur […]

Microsoft a révélé que 300 millions de […]

Déployer la continuité des activités pour atténuer […]

Pourquoi avez-vous besoin d’un budget dédié cybersécurité […]

Qui est responsable de la gestion de […]

Troisiéme article de la série “Survivre” sur […]

La connectivité Internet est en train de […]

Si vous êtes un professionnel de l’informatique, […]

Chez itaia, nous ne sommes qu’un fournisseur […]

Dans cet article, nous décrivons les principaux […]

MFA (Authentification Multi-Facteurs) est une exigence de […]